阿拉伯木马成功翻译成中文许多应用被模仿攻击

原标题:阿拉伯特洛伊木马成功翻译成中文,许多应用被模仿并用于攻击

概述

近日,千信病毒响应中心发现了一批伪装成互联网等国内用户常用软件的MobiHok家族样本。apk,作业帮助。手机检索。apk、PUBG.apk等。在日常样品监测过程中。

该示例将安装内置的常规APK,以便在执行过程中混淆用户,而真正的恶意程序将被隐藏并执行,用户在执行过程中一般不会感到异常,从而窃取用户的短消息、联系人、通话记录、地理位置、键盘记录、文件目录、应用程序信息、手机固件信息、录音、录像、屏幕截图、电话、短信等。

基于钱信的多维大数据关联分析,我们发现中国有用户。为了防止危害的进一步扩散,我们对远程控制木马进行了详细的分析,并给出了解决方案。

MobiHokRAT简介

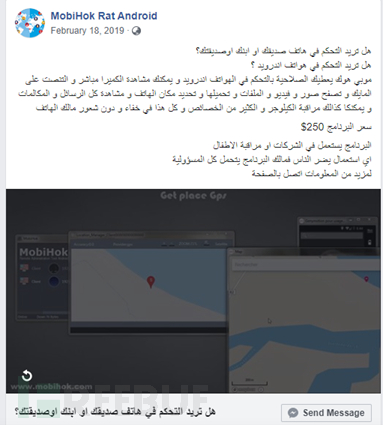

MobiHok于2019年7月在一个地下论坛首次被发现。卖家名叫Mobeebom。除了积极参与一些阿拉伯语的地下论坛,卖家还通过FaceBook和youtube进行宣传,并在FaceBook的宣传中使用阿拉伯语。

YouTube拍摄了运行视频的各种版本和一些绕过安全机制的方法:

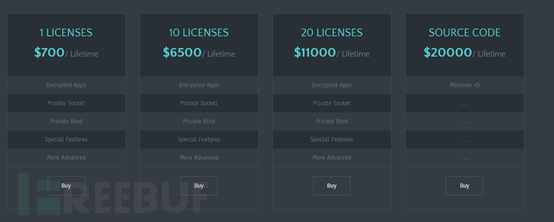

目前,V4版本是免费的,可以在官方网站上下载。其余版本价格昂贵:

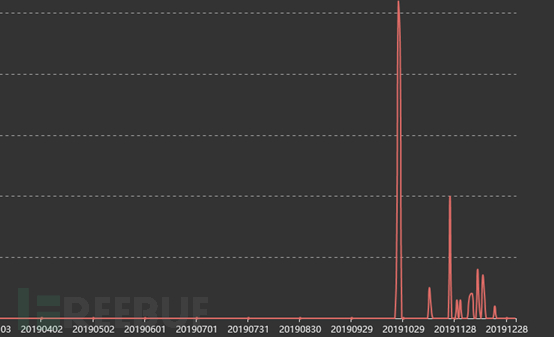

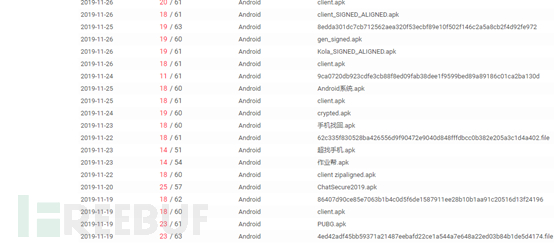

相关证据显示,V4版本免费后,使用该家族的国内帮派数量逐渐增加,V4版本可以绕过华为、三星、谷歌游戏安全机制和FaceBook认证。chison监控的数据如下:

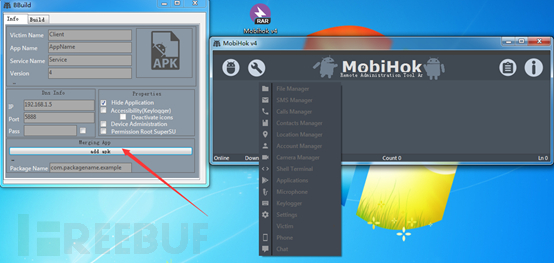

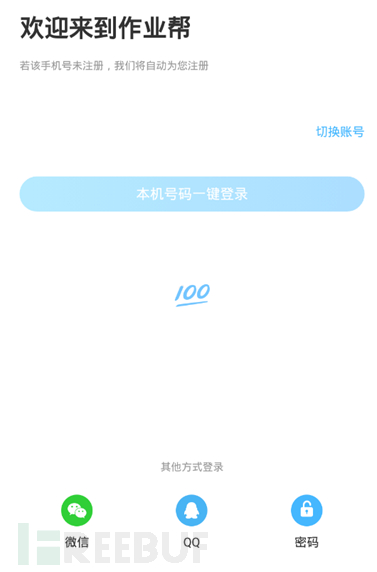

V4版本主界面如下:

Mergin App项目可嵌入任何常规App。

样本分析

相关示例如下:

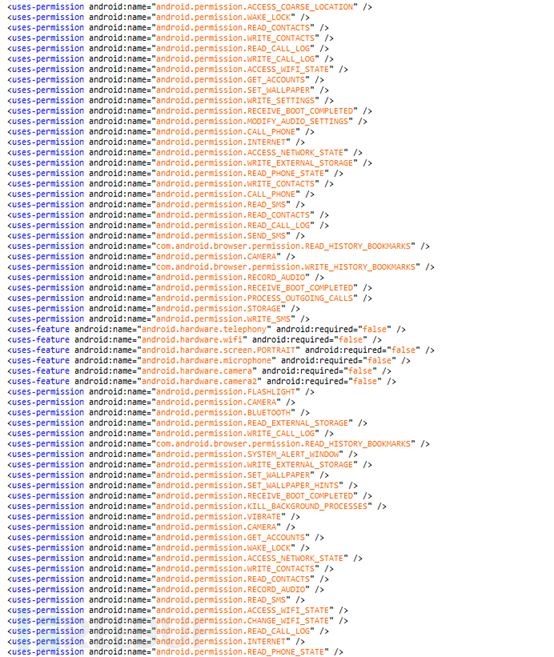

已应用权限:

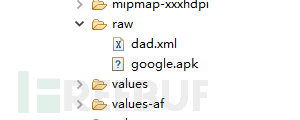

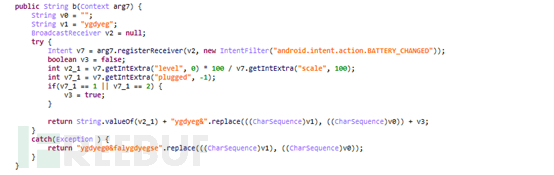

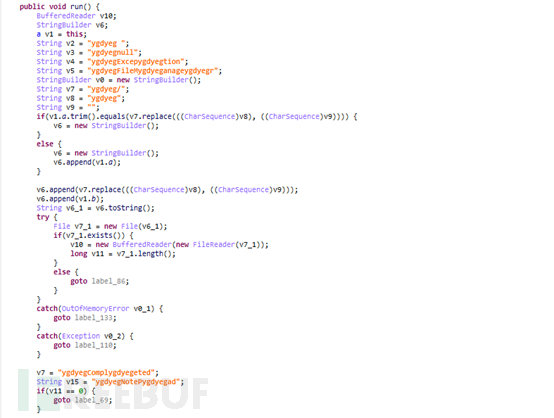

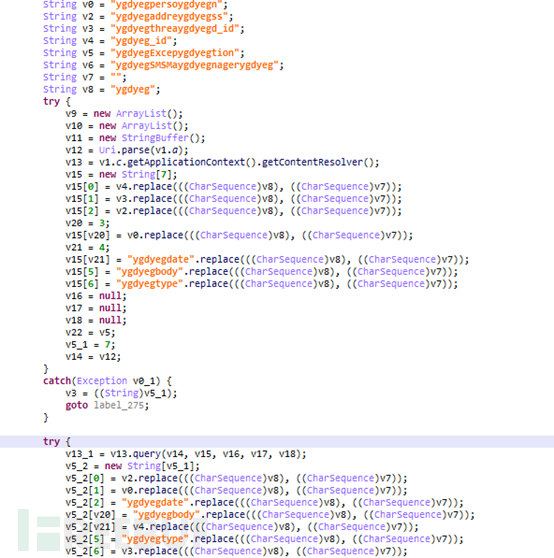

远程Apk特洛伊木马功能复杂,在执行过程中会运行内置的正式APK软件来迷惑用户。常规apk文件可以在安装后从资源

家庭作业帮助应用

中转储,同时木马在手机中秘密执行,监控电池变化的广播,并在电池电量变化时计算百分比。获取收费类型:

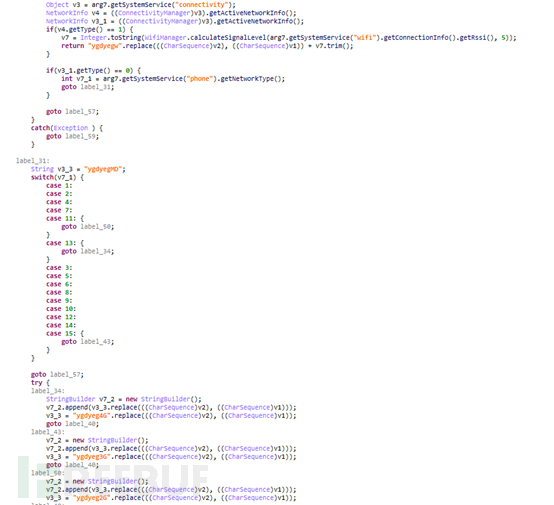

获取手机网络链接类型:

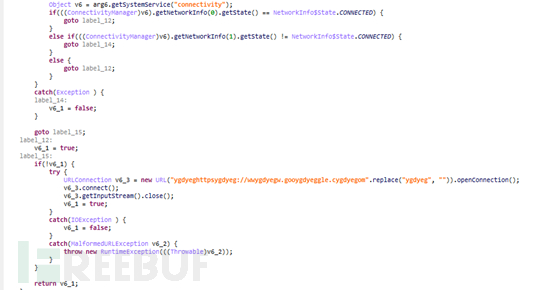

测试您是否可以访问www.google.com:

检查屏幕保护程序的状态:

静默安装内置的常规应用程序。开始:

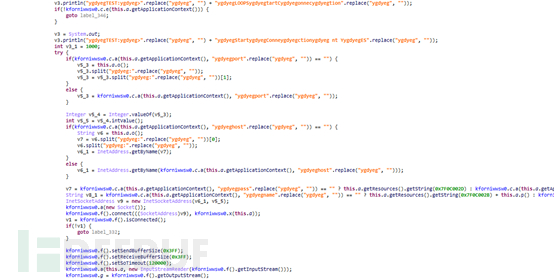

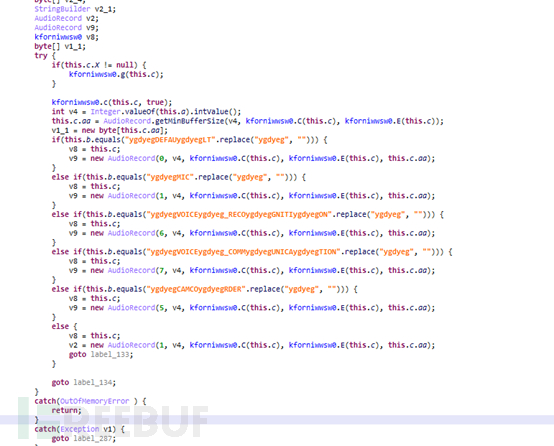

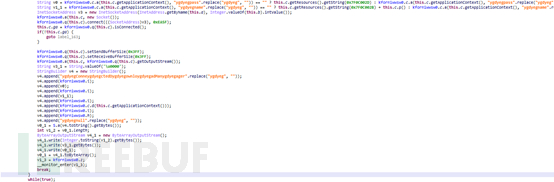

kforniwwsw0类在主活动中作为服务调用,以连接到远程C2服务器:

远程控制功能列表组织如下

命令参数命令函数calls _ delete delete Call record OpenApp打开指定的应用程序键启动配置相关视图文件视图写文件文件写文件写fcbkopen创建子目录连接下载管理器指定URL下载器帐户管理器帐户管理微单视图文件视频播放浏览视频文件播放停止播放应用程序枚举安装的应用程序日志删除日志获取日志聚集打开获取指定的应用程序信息保存编辑主机启动服务启动位置服务压缩文件压缩文件下载管理器下载器调用管理器调用记录管理器套接字管理温所有入站和出站 呼叫启动服务摄像头启动网络环境中的摄像头服务联系人_删除联系人删除麦克风相关删除文件删除文件终端远程终端设置壁纸设置手机背景文件管理器2文件管理文件删除麦克风相关控制管理器管理员联系人管理器属性获取属性文件文件移动文件重命名文件偏移设置获取设备相关信息_振动关闭设置相关联系人_写入添加联系人乐趣库相关控制音量、蓝牙、全球定位系统, WIFI和PM等功能修改锁屏密码文件管理器文件管理吐司弹出解压缩播放开始播放查找摄像机查找摄像机设备管理器短信管理键_记录器键盘记录列表微电话监控文件开始弹出文件写入文件写入文件写入文件视频中断视频相关停止服务定位服务按键顶部设置相关呼叫电话呼叫_振动器设置相关聊天打开聊天框聊天_设置聊天设置编辑文件修改文件设置参数设置摄像机参数停止服务摄像机停止摄像机服务下载器

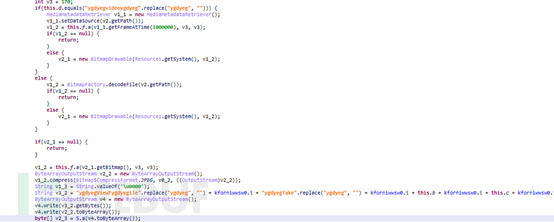

相关远程控制操作:

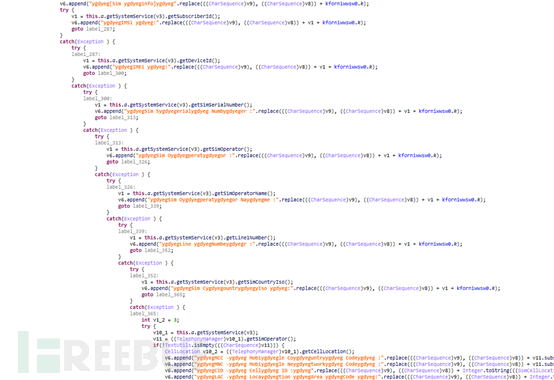

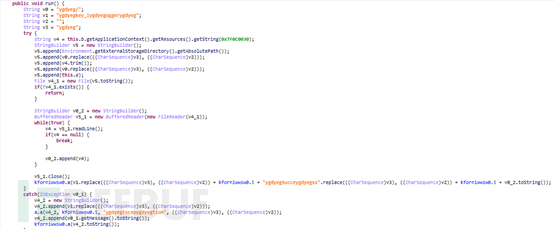

如手机号码、SDK_INT、语言、西敏福、IMSI、IMEI、媒体访问控制、SSID、RSSI等相关信息:

如手机号码、SDK_INT、语言、西敏福、IMSI、IMEI、媒体访问控制、SSID、RSSI等相关信息:

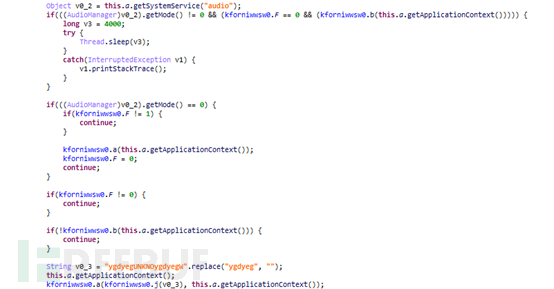

获取当前音频模式:

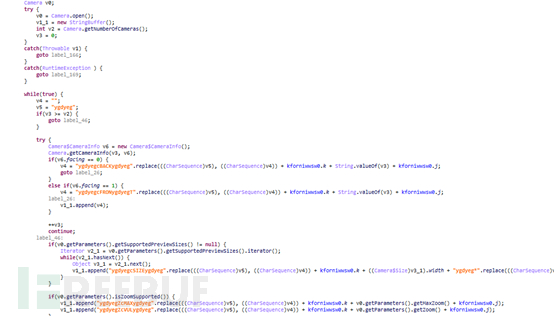

获取手机摄像头信息:

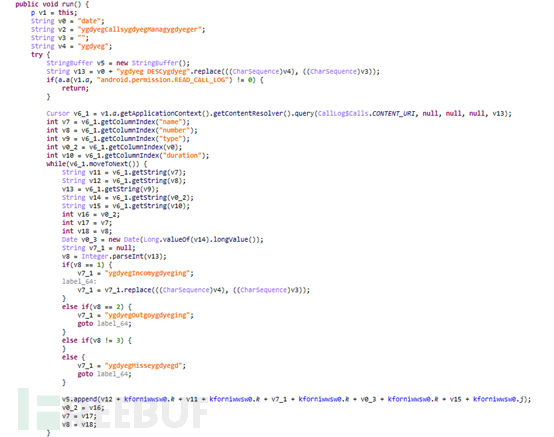

获取通话记录信息。名称、电话号码、类型、持续时间:

录音功能:

文件管理:

音频管理:

键盘记录:

下载器:

获取联系人信息:

拨号功能:

0 663-9524

添加新联系人:

010先后发布了免费甚至开放源代码。从黑色产品切换到移动设备的成本已经大大降低。与个人电脑上的遥控器相比,安卓遥控器在地下论坛更便宜,从1500到2500不等。一些中间人甚至使用开源远程控制框架在地下论坛销售,没有任何杀戮。

倩欣病毒响应中心提醒用户不要安装来历不明的APP,同时提高个人安全意识,从而防止用户隐私信息被窃取的风险。目前,黔新威胁情报中心的文件深度分析平台——黔新病毒应对中心将调动安全团队不断跟踪新的远程控制框架。目前,前信威胁情报中心的文档深度分析平台

(http://sandbox.ti.qianxin.com/sandbox/page)支持安卓样本分析:

以及基于前信威胁情报中心威胁情报数据的所有产品,包括前信威胁情报平台(TIP)、天晴、田燕高级威胁检测系统、前信NGSOC等。都支持家族的精确检测。

*本文作者:志安新威胁情报中心。如果重印,请注明来自FreeBuf.COM。